PROTRUDE「Japan IT Week【春】」に初出展

Accelerate Your Future

Accelerate Your Future

Service サービス

デジタル変革を戦略設計から

運用改善支援まで一貫してサポート

インフラ基盤構築

基幹システム開発

アプリケーション開発

(WEB・モバイル)

WEBサイト構築

組み込み開発

ハードエンジニアリング

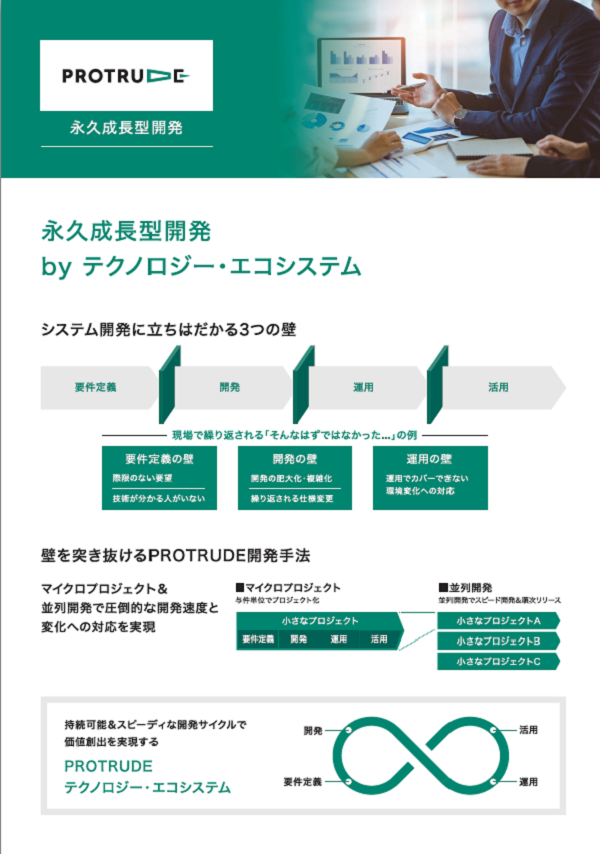

Feature サービスの特徴

循環型ソリューション

- 01

- 戦略立案から

改善支援までワンストップ

- 02

- 新規ソリューションの

発掘・導入支援

Capability 成功へと導く能力

- 01

- 25,000 名を超える専門人材

- 02

-

4,000

社を超える

企業現場の経験

- 03

- 71 の先端テクノロジー

Case Study 導入事例・実績

Case

株式会社協和日成

デジタル化とペーパーレス推進

アプリ開発でロスを削減

アプリ開発でロスを削減

業務ロスや提出の遅れを改善するため、運転日報のアプリ化に着手。RPA開発や、アプリの画面設計、承認ワークフローなどを作ることができる業務用開発プラットフォーム「Microsoft Power Platform」を活用した運転日報アプリを開発。

アプリの導入により、管理のデジタル化とペーパーレスを推進し、業務の効率化を実現。

| 流通・小売企業 |

|

|---|---|

| 通信系企業 |

|

| 金融系企業 |

|

| 情報系サービス企業 |

|

| 多数企業 |

|

| 通信系企業 |

|

|---|---|

| 外食・流通産業 |

|

| 自動車メーカー |

|

| 畜産業 |

|

| 多数企業 |

|

| 通信キャリア |

|

|---|---|

| 航空会社 |

|

| 鉄道会社 |

|

| 日系メーカー |

|

| ベンチャー企業 |

|